数据依托于信息系统而存在,数据安全不仅仅局限于数据本身,而应扩展到信息系统的各安全领域。多层面、全方位、环环相扣的纵深防御,是目前保障数据安全的有效路径。

纵深防御(Defence in depth)概念来源于一种军事战略,在军事领域中是指利于纵深、梯次的部署兵力兵器,抗击敌人大纵深、立体攻击;利于疏散配置兵力兵器,减少敌方火力杀伤;利于实施兵力、火力机动,适时以攻势行动歼灭突入、迂回、机降之敌;利于组织指挥各部队、分队相互支援。数据安全领域的纵深防御是指,在信息系统上根据不同的安全威胁或系统攻击,结合不同的安全防护技术与措施,实施多层的安全控制策略,目标是提供了环环相扣、协同联动的安全防御,也意味着一种安全措施失效或被攻破后,还有另一种安全防御来阻止进一步的威胁,降低攻击者进攻成功的机率。

知己知彼,才能百战不殆。针对数据安全漏洞的攻击变得体系化加大了防御的难度,但获利环节让攻击暴露更多细节,使得防御者有了更加精准的防护切入点。在数据安全防护过程中,不存在一招制敌的战法,基于 DTTACK 的防御纵深,将凭借先发优势、面向失效的设计、环环相扣的递进式设防,成为百战不殆的有效战术。

利用好先发优势

为了对抗体系化的攻击,防御体系的设计应用好“先发优势”,针对威胁行为模式,提前布置好层层防线,综合利用多样化的手段,实现各个维度防御手段的纵深覆盖,让进攻者在防守者布局的环境中“挣扎”。

一方面,通过“排兵布阵”制定策略,结合 IT 基础设施、网络结构、系统分区、业务架构、数据流向等进行精心防御设计,消耗进攻者的资源;另一方面,是形成多道防线,每一道防线都是针对前一道防线破防的情形打造,而不是盲目的堆砌,这就需要提到面向失效的设计原则。

面向失效的设计

面向失效的设计原则是指,任何东西都可能失效,且随时失效。需要考虑如前面一道防御机制失效了,后面一道防御机制如何补上后手等问题,考虑系统所有可能发生故障或不可用的情形,并假设这些可能都会发生,倒逼自己设计出足够健壮的系统。是一种在悲观假设前提下,采取积极乐观的应对措施。

面向失效的设计是防御纵深的关键。整体思路:从传统静态、等待银弹的方式转向积极体系化的防御纵深模式。分析进攻者的进入路径,基于面向失效的设计原则,打造多样化多层次递进式的防御“后手”。

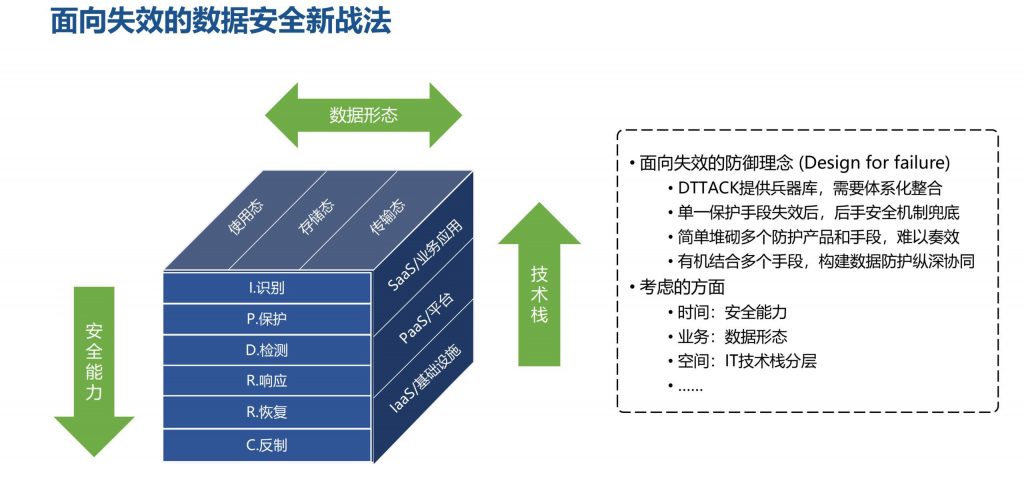

图 12 面向失效的数据安全纵深防御新战法

基于面向失效(Design for Failure)的防御理念,从几个重要维度层层切入,综合利用多样化手段构建纵深,当一种保护手段失效后,有后手安全机制兜底,打造纵深协同、而非简单堆叠的新战法。这里选择三个比较重要的维度,一是安全能力维度(I.识别、P.防护、D.检测、R.响应、R.恢复、C.反制),二是数据形态维度(使用态、存储态和传输态等),三是技术栈维度(SaaS/业务应用、Paas/平台、IaaS/基础设施),这三个维度之间关系是独立的、正交的,三者叠加可构建更有效的数据纵深防御体系。

多维度纵深防御

“纵深防御”是一种应该体现在数据安全防御体系设计各个方面的基本原则,而不是一种“可以独立堆叠形成的解决方案”。

(1) 多层堆叠不等于防御纵深

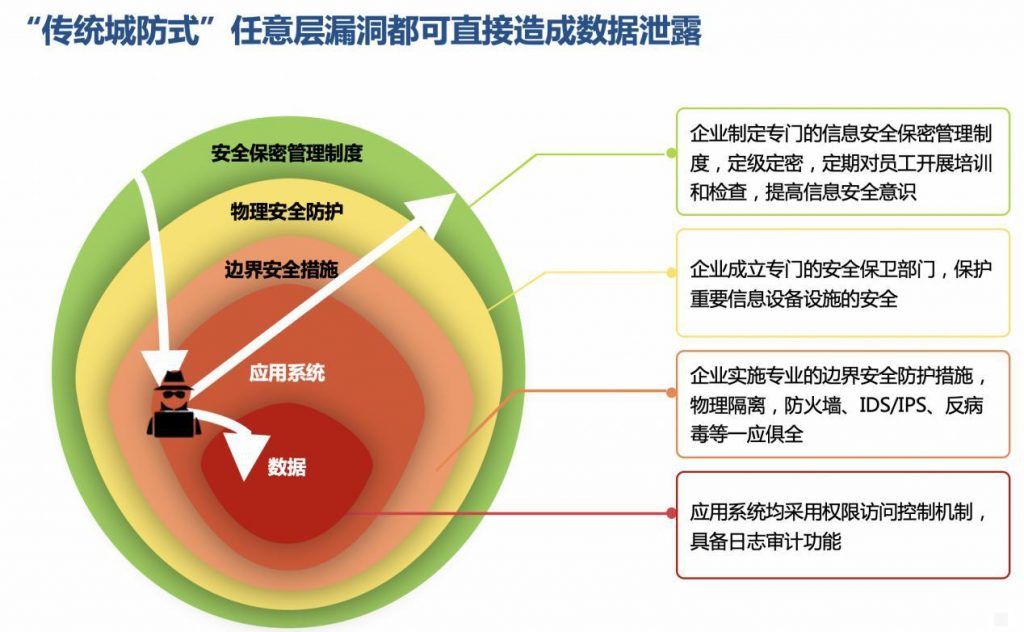

图 13 数据安全防护架构图

企业传统的城防式安全防护是将数据一层层地保护在中心,为了保护核心数据,在多个层面进行控制和防御,比如安全制度建设(安全意识培训)、物理安全防护(服务器加锁,安保措施等)、边界安全措施(使用防火墙等)、应用安全系统防御(访问控制、日志审计等)以及对数据本身的保护(数据加密等)。实际上任意层漏洞都可能直接造成数据的泄漏,导致之前建设的所有的安全手段就会瞬间瓦解。

例如,在 2017 年 11 月 15 日,Oracle 就发布了五个针对 Tuxedo 的补丁,修补了 5 个极高危的漏洞,攻击者可以利用这些漏洞从应用层面获得数据库的完全访问权限,而无需有效的用户名和密码即可获得数据库中的关键数据。内网+多层边界防护是一个丰满的理想,但现实却是骨感的。因为攻击者有可能绕过网络和主机层的“马奇诺防线”,直接从 Web 应用层打进来。单一边界防护难以保证所谓的内网安全,堆砌式“纵深防御”难以实现“安全网神话”。

多组件系统实现“模块纵深”防御覆盖时,必须实现可信可靠、环环相扣的组件间安全交互机制,才能确保实现的是纵深防御而不是多层堆叠。结合业务流程设置多道防线,有助于阻断攻击获利环节。密文信息的解密环节可重点防护,信息系统在加密等防御保护措施基础上,对解密操作等行为的重点监控,可能给攻击获利环节造成难度,甚至形成威慑效果。

企业传统的城防式安全防护不等于防御纵深,多层堆叠容易沦为马奇诺防线,环环相扣的多层面递进式纵深是最佳防御路径。

(2) 安全措施和业务的动态平衡

从安全能力到数据形态,再到技术栈的层层纵深,包含着一个重要思路就是逐层收缩攻击面,对于攻击行为自由度进行压制,形成一个逐步内聚、互相隔离的防御纵深逻辑。

当然,防御纵深的“排兵布阵”也并非一成不变。这里可以引入包以德循环(OODA 循环)理论。该理论的基本观点是:武装冲突可以看作是敌对双方互相较量谁能更快更好地完成“观察(Observation)—调整(Orientation)—决策(Decision)—行动(Action)”的循环程序。双方都从观察开始,观察自己、观察环境和敌人。基于观察,获取相关的外部信息,根据感知到的外部威胁,及时调整系统,作出应对决策,并采取相应行动。

通过 OODA 循环的基本观点就可以看出,它同样适用于有着“对抗”特征的数据安全领域,提醒数据安全防守者必须时刻警惕和调整自己的战略和行为,提高对攻击事件的“广度与纵深覆盖”能力。

“调整”步骤在整个 OODA 循环中最为关键,也是快速战术响应的重要环节。因为如果防守者对外界威胁判断有误,或者对于周围的环境理解错误,那么必将导致方向调整错误,最终作出错误决策。而进攻者与防守者在这一决策循环过程的速度显然有快慢之分。防守者的目标应该是,率先完成一个 OODA 循环,然后迅速采取行动,干扰、延长、打断敌人的 OODA 循环。

此外,防御纵深需要兼具有安全防护和系统保障的双重意义。在防御建设过程中,要提升数据安全能力,也不能忽视业务持续流畅度。安全措施和业务也是密切相关的,两者需要保持调和往前走的状态,最终实现动态平衡。找到两者的平衡点,就意味着实现了最佳安全防护和最佳业务性能。这也再一次印证了,不论是效果还是成本,事后消补永远不及设计之初就纳入安全。

从多个维度分别构建数据纵深防御

1 从安全能力构建数据防御纵深

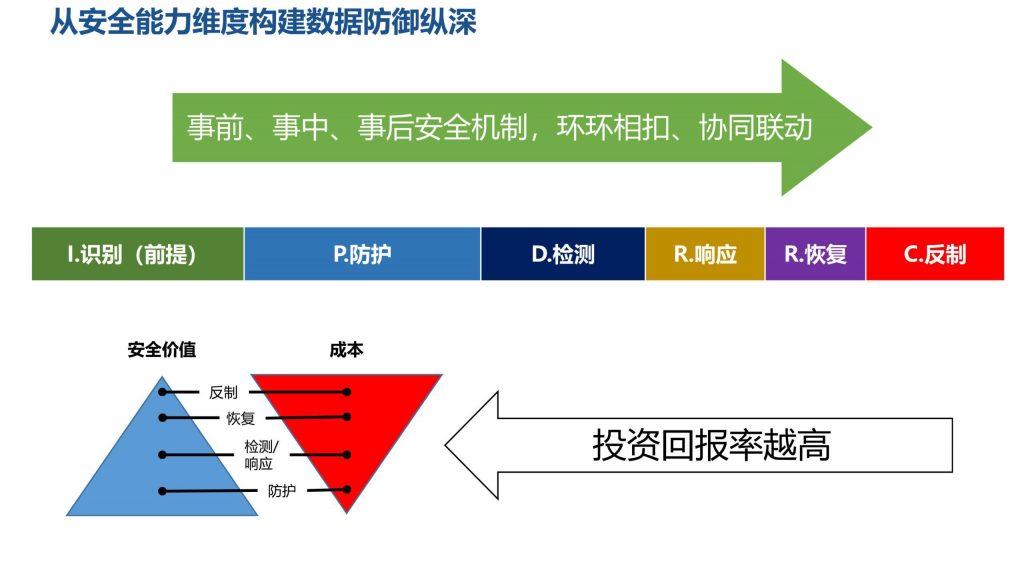

“IPDRRC”体现了数据保护的时间顺序,基于时间维度,可以有机结合多种安全机制。识别是一切数据保护的前提,在数据识别与分类分级、以及身份识别的前提下,针对数据安全威胁的事前防护、事中检测和响应、事后恢复和追溯反制等多种安全机制环环相扣,协同联动,可以有效构建出面向失效的纵深防御机制。

图 14 IPDRRC 投资回报率分布图

当然,从当前企业的数据安全建设重点看,越靠近“事前防护”,投资回报率越高,如果仅依靠检测/响应、恢复以及反制等环节,损失已经发生,企业会付出更高成本。因此,数据安全建设之初,应当优先建设事前防护能力,需要综合应用多种安全技术,尤其是采用密码技术开展数据安全保护,比如加密、脱敏等。

2 从数据形态构建数据防御纵深

数据大致可以分成传输态、存储态和使用态,而身份鉴别及信任体系则是对数据访问的补充或者前提,基于“数据三态”可延伸出数据全生命周期。围绕数据形态,可以构建多种安全机制有机结合的防御纵深。我们梳理出 20 种密码应用模式,采用 IPDRRC 中数据防护段的密码技术,进入了数据形态维度的纵深防御构建。

图 15 二十种密码应用模式一览

在信息系统中,数据在传输、存储、使用等不同形态之间的转化,每时每刻都在发生,在这种转化过程中,可以利用多种安全技术构建协同联动的纵深防御机制。

在传统网络安全防护中,边界是非常重要的概念,边界上可以构建防火墙或IDS 等规则。但数据防护过程中,数据没有边界,如果应用密码技术,则可以起到一种虚拟边界的作用,从而在虚拟边界基础上对数据实施保护,形成有效保护作用。在数据存储和使用态的切换中,如果不经过数据加密,只进行访问控制和身份认证,当明文数据在数据库或归档备份时,数据访问容易被绕过。但当我们在数据流转的关键节点上,对数据进行加解密,并结合用户的身份信息和上下文环境做访问控制,可以构建防绕过的访问控制、高置信度的审计,进而在数据存储、使用形态上形成防护纵深,构建出密码安全一体化的数据防护体系。

3 从技术栈构建数据防御纵深

信息系统的技术栈体现了空间维度,这也可以作为数据保护的纵深。沿着数据流转路径,在典型 B/S 三层信息系统架构(终端侧、应用侧、基础设施侧)的多个数据处理流转点,综合业内数据加密技术现状,总结出适用技术栈不同层次的数据保护技术。我们继续前文所述的 IPDRRC 中数据防护段的密码技术,保护数据存储态,再结合典型信息系统的技术栈分层,可以从技术栈维度构建数据防御纵深。

图 16 覆盖不同技术栈的数据存储加密技术

上图列举了 10 种数据存储加密技术,在应用场景以及优势挑战方面各有侧重:DLP 终端加密技术侧重于企业 PC 端的数据安全防护;CASB 代理网关、应用内加密(集成密码 SDK)、应用内加密(AOE 面向切面加密)侧重于企业应用服务器端的数据安全防护;数据库加密网关、数据库外挂加密、TDE 透明数据加密、UDF 用户自定义函数加密则侧重于数据库端的数据安全防护;TFE 透明文件加密、FDE 全磁盘加密则侧重于文件系统数据安全防护。其中,覆盖全量数据的 FDE 技术可作为基础设施层安全标配,进一步的,针对特别重要的数据再叠加 AOE 等技术实施细粒度加密保护,两者的结合可以面向技术栈构建出数据防护纵深。

综上所述,从安全能力、数据形态、技术栈等多个不同维度上,有机结合多种安全技术构建纵深防御机制,形成兼顾实战和合规、协同联动体系化的数据安全新战法。

进一步的,针对数据本身进行安全技术的“排兵布阵”,可利用先发优势,基于面向失效的设计,布置层层防线,综合利用多样化的手段,构造层层递进式的纵深防御战线,并在一定程度上实现安全与业务的动态平衡。这对于企业数据安全建设来说,达成婴城固守、金城汤池、易守难攻。

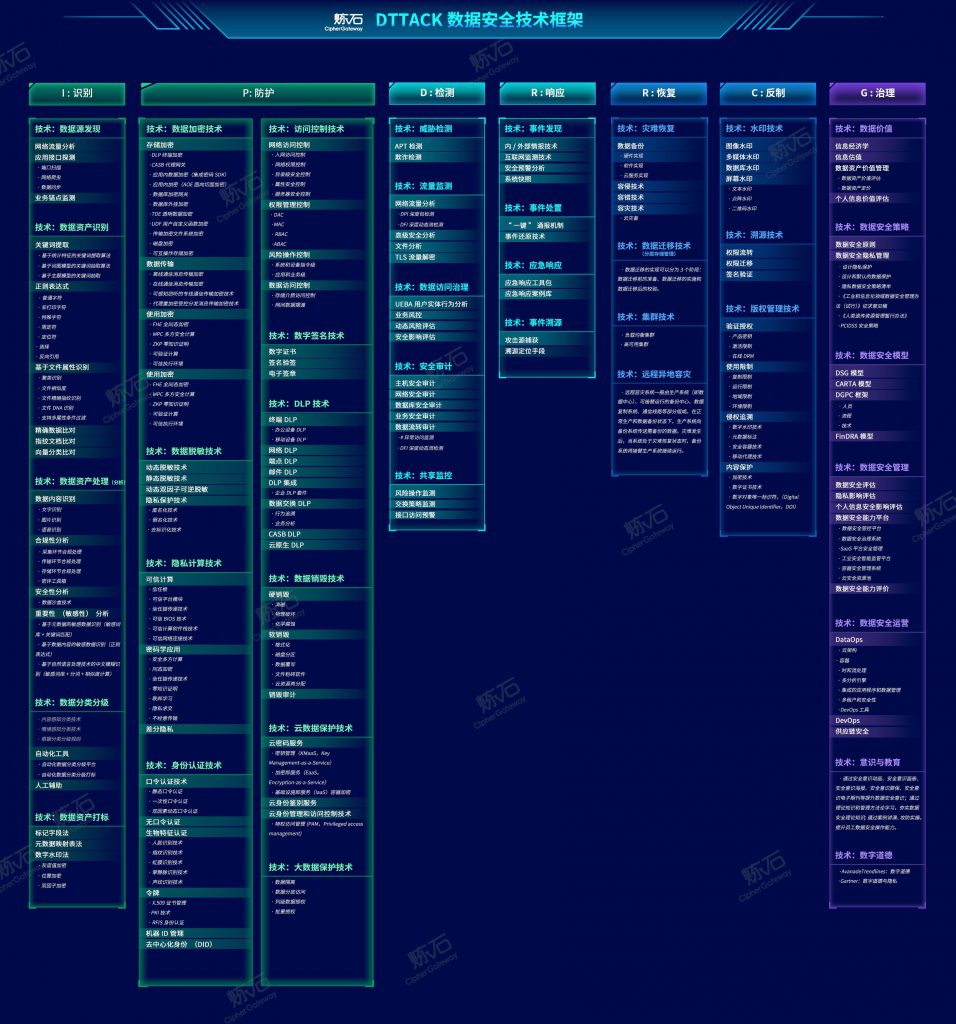

DTTACK 数据安全技术框架概览图

现在起关注数治网官微(idtzed)公众号,发送“DTTACK”获取高清大图。

本文摘自炼石网络《2022数据安全与个人信息保护技术白皮书》V1.0.1

附白皮书下载:

-228x171.jpg)